传统RSA握手在HTTPS协议中的应用与步骤详解

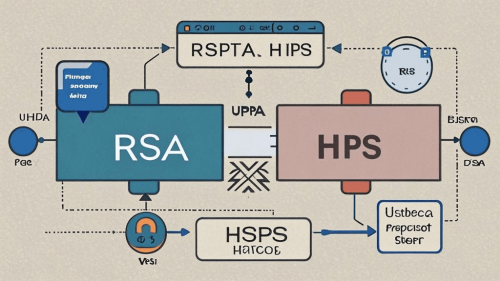

传统 RSA 握手是 HTTPS 协议中用于建立安全连接的一种密钥交换机制。它基于 RSA 非对称加密算法,用于在客户端和服务器之间协商出一个对称密钥,后续的通信将使用这个对称密钥进行加密。以下是传统 RSA 握手的详细步骤:

1. 客户端发起连接请求(Client Hello)

- 客户端向服务器发送一个

Client Hello消息,包含以下信息:- 支持的 TLS/SSL 版本。

- 客户端生成的随机数(Client Random)。

- 支持的加密套件列表(Cipher Suites)。

- 其他扩展信息(如 SNI,用于支持多域名)。

2. 服务器响应(Server Hello)

- 服务器收到

Client Hello后,选择一个合适的加密套件,并生成一个随机数(Server Random)。 - 服务器向客户端发送

Server Hello消息,包含以下信息:- 选择的 TLS/SSL 版本。

- 选择的加密套件。

- 服务器生成的随机数(Server Random)。

- 服务器还会发送自己的数字证书(包含公钥)。

3. 客户端验证证书

- 客户端验证服务器的证书是否有效:

- 检查证书是否由受信任的证书颁发机构(CA)签发。

- 检查证书是否在有效期内。

- 检查证书中的域名是否与访问的域名匹配。

- 如果验证失败,客户端会终止连接。

4. 客户端生成预主密钥(Pre-Master Secret)

- 客户端生成一个随机的预主密钥(Pre-Master Secret)。

- 使用服务器的公钥(从证书中获取)对预主密钥进行加密,生成加密后的预主密钥。

5. 客户端发送加密的预主密钥

- 客户端将加密后的预主密钥发送给服务器。

6. 服务器解密预主密钥

- 服务器使用自己的私钥解密预主密钥。

7. 双方生成主密钥(Master Secret)

- 客户端和服务器使用以下信息生成主密钥(Master Secret):

- 客户端随机数(Client Random)。

- 服务器随机数(Server Random)。

- 预主密钥(Pre-Master Secret)。

- 主密钥用于生成对称加密的会话密钥。

8. 客户端和服务器交换完成消息

- 客户端和服务器分别发送

Finished消息,验证握手过程是否成功。 - 消息中包含对之前所有握手消息的哈希值,用于验证完整性。

9. 开始加密通信

- 握手完成后,客户端和服务器使用生成的对称密钥进行加密通信。

传统 RSA 握手的优缺点

优点:

- 实现简单,兼容性好。

- 不需要额外的密钥交换协议。

缺点:

- 前向安全性(Forward Secrecy)不足:如果服务器的私钥泄露,攻击者可以解密之前捕获的加密流量。

- 性能开销较大,因为 RSA 加密和解密操作相对耗时。

现代替代方案:ECDHE 握手

为了克服传统 RSA 握手的缺点,现代 HTTPS 通常使用 ECDHE(Elliptic Curve Diffie-Hellman Ephemeral) 密钥交换机制:

- 提供前向安全性。

- 性能更高,尤其是结合椭圆曲线加密(ECC)。

如果你有更多关于 TLS 握手或前端安全相关的问题,欢迎继续提问!